软件安装

一.MD简单流程:

MD优先级可以参考:

基础教程: http://bbs.kafan.cn/thread-929442-1-1.html

优先级相关论述: http://bbs.kafan.cn/forum.php?mod=viewthread&tid=914952

二.MD使用和防护规则深入浅出:

(一)排除:

1.精确排除:

一般在日志中创建的允许规则为精确排除,这种方法速度快,但无法达到我们为某些程序排除的目的,还需手动扩大范围。

例如 程序 d:program

filestencentqqbinqq.exe

FD排除(允许操作自身目录) d:program

filestencentqqbin* 或qq*

AD排除创建新进程(允许运行自身目录程序) d:program

filestencentqqbin*

这里AD虽然排除了创建新进程,减少其询问框,但是反而没有达到想要的效果。

如QQ运行其目录下的另一个exe程序,按照规则是允许的,但程序虽运行了却不在任何一个组内,会受到全局FD规则影响,反而还要排除一次。想要达到很好的排除效果,可以配合下面的围排除设置。

2.范围排除:

d:游戏**.exe

FD允许 d:游戏** 或 .*(允许操作自身目录)

AD创建新进程允许 d:游戏**.exe 或 d:游戏**或.*

这样创建新进程允许运行自身目录下的程序配合主程序使用*.exe,可以很有效的排除和减少询问框。

?:program files**.exe 同理

(二)一类规则三种写法的效果:

例一:以禁止创建文件autorun.inf为例:

1.在全局全局FD中添加 *; autorun,inf

结果:禁止所有的程序创建autorun,inf

优缺点:低优先规则,利于统一管理和排除。

2.设置为高优先规则。父程序*,文件标签里添加 *; autorun,inf

由于是父进程为*的高优先规则。

结果:除了MD规则最下方默认的系统程序外,所有的程序都不能创建autorun,inf

优缺点:高优先规则,适合禁止高危程序和目录。有人用这种方式写在低优先,基本上没人写在高优先。

3.只在程序组的文件标签中添加。

结果:针对某组或某个程序,禁止其创建 autorun,inf

优缺点:这种方式比较有针对性,实际应用中也较多。

例二:cmd.exe,禁止其运行。

1.在程序*里面添加创建新进程阻止cmd.exe.

结果:这种为最低优先,当程序不在任何分组内时,禁止调用cmd,想要某些组或程序由全局*得规则类控制,可以配合忽略来使用。可以参考我的规则!

优缺点:推荐这种方式,安全易排除。

2.高优先,在添加应用程序规则cmd.exe,移动到应用程序里的最下端,阻止被执行。

结果:这种为高优先,处了系统默认的程序外,它的优先级是最高的,剩余所有程序将无法调用cmd.exe,想要排除必须将允许的程序或组放在其下方。

优缺点:不够灵活,不方便排除,但比较适合不常用的高危程序和某些特殊目录。可以参考我的规则!

3.在所有想要阻止运行cmd的组或程序中添加cmd.。

结果:指定的程序或分组无法调用cmd.exe

优缺点:不适合统一管控,只适合单个或多个控制。

(三)改变规则顺序的不同结果:

FD规则按照优先级

举例:

1.

可执行文件组 阻止 1 (包含:*.exe *.bat *.cmd *.pif等)

Temp 允许 2 (包含*temp**temporary internet files*)

结果:temp内可以创建可以操作任何文件,其他路径的可执行文件不可操作。

2.反之

Temp 允许 1

可执行文件组 阻止 2

结果:temp不可操作可执行文件,可以操作其他类文件,就是所谓的过滤。

3.

Temp 允许 1

可执行文件组 阻止 2

允许下载目录 允许 3 (如:f:下载区*)

结果:下载区可以操作可执行,temp允许操作可执行以外的文件,阻止操作其他路径的可执行文件。

4.

可执行文件组 阻止 1

Temp 允许 2

允许下载目录 允许 3

结果:temp和下载目录可以操作任何文件,其他路径可执行文件不可操作。

(四)根目录 和autorun.inf

在MD中 ?: 表示根目录。

多数的病毒为了加快传播速度和效率都会加入自动播放,通过移动介质进行快速大量的传播。要满足这个条件需要2个文件。一是autorun.inf;二是根目录的某个可执行文件。

通过查看autorun.inf的内容,可以看到其中文件指向根目录的可执行文件。

所以想要破坏这种行为,至少要阻止两个条件中的一个。

在编写规则时,可以添加防护U盘病毒组。

在FD其中加入:

也可以直接 ?:

在AD中禁止调用 *autorun.*

和?: 进行双重控制。

对根目录禁止防护可谓是一举两得,不仅可以间防护U盘病毒,还可以保护系统磁盘根目录的启动系统的重要文件。在日常使用中,也必须养成良好的习惯,安装文件、其他执行文件、杂乱的文件不要方在磁盘根目录,创建单独的文件夹进行分类。不论使用别人的规则还是自己的规则,都要管控好根目录和autorun.inf。

要完全控制自动播放病毒,还需要配合RD和系统程序svchost.exe规则才能完美!

RD:

(五)拓展名

1.隐藏已知文件拓展名

取消方式:我的电脑——工具——文件夹选项——隐藏已知文件的扩展名 取消该选项的勾!!

举例:

若是不隐藏的状态,就看不到后面的exe

2.伪装系统文件

实际名称或路径不同,字母顺序不同。

举例:

这些你们能轻易分辨吗?

(注意字母l和数字1的区别,数字0和字母o,字母的顺序多少,这种十分狡猾,还有一些看起来像系统文件的名称,要小心)

3.双后缀病毒

病毒用上面的方式来隐藏后缀,然后改变图标,看起来跟真正的文件一样,若是看不到后缀就很容易上当了。

可以在AD中添加禁止以下文件启动:(具体可以参考我的规则)

由于这些文件类型正常情况下极少用到,相关规则可以使用高优先写在应用程序中。

若用FD预防双后缀病毒,最好不要所有的格式都用 .??? 或 .*

不常用的如:*.cmd.??? *.ini.??? 可以用 .??? 或 .*

常用的如: *.rar *.zip *.doc 最好使用 *.rar.exe *.rar.pif *.doc.exe等比较明确的写法。因为经常使用到,操作较多,可能出现*.doc.doc *.doc.rar命名等现象,

以免误拦截,还要另行排除。

(六)特殊目录

以下目录比较特殊,有缓存目录、IE插件目录、历史信息、垃圾文件、快照文件、开始快捷方式目录等,几乎不会有正常程序从中启动,反而常常被病毒利用,所以可以直接高优先禁止程序从以下目录启动,且不会影响正常使用。还可以添加单独存放mp3和电影文件的地方。

(七)services.exe和服务控制:

一般创建服务是由services.exe或程序直接写入注册表*SYSTEM*Controlset*Services*。

程序安装完成后,服务和驱动的启动还是由services.exe来控制的。

若是没有单独的服务控制,可以把services.exe当做简易的服务控制,不可完全信任。

而AD的服务控制是单独监控服务或驱动的启动、安装和删除等操作。有服务控制时services.exe是可以完全允许的。

(八)关于劫持

*SOFTWAREMicrosoftWindows*CurrentVersionImage File Execution Options*

说明:windows调试的一种。此项由两种作用,一是禁止指定的进程启动,二是进程虽启动但启动的是被指定的程序,非原程序,就是所谓的劫持。病毒利用率极高,因为确实很好用,可以被病毒利用,也可以成为反毒利器。

;Debugger举例:

*SOFTWAREMicrosoftWindows*CurrentVersionImage File Execution Options360rp.exe

结果:当360rp.exe启动时,反而是c:windows1.exe 启动了。Debugger 值为:c:windows1.exe

若Debugger值为空,或任意无效的路径,那么360rp.exe将无法启动。

劫持时通常配合taskkill.exe,写入劫持项目后,再结束掉进程,当程序再起启动时劫持就生效了。

*SOFTWAREMicrosoftCommand Processor*

说明:此项劫持cmd运行,autorun原值为空,病毒利用值指向一个文件路径,随cmd启动而启动。病毒利用较少。

;AutoRun说明:Window调试的另一种。Debugger值为Drwtsn32 -p %ld -e %ld ,调用widnows调试程序,病毒利用较少。*SOFTWAREMicrosoftWindows NTCurrentVersionAeDebug ;Debugger

(九)关于安装:

在这里不考虑使用其他安软组合,只谈谈MD开启防护进行安装。

日常使用中 最好把安装文件都放在一个目录,当然分开也不影响。

最好单独设置一个安装组,设置安装规则。

安装时可以询问把安装程序加入安装组,这样改程序就可以依照设置好的安装规则进行。

不喜欢询问,必须要设置好安装路径,把需要安装的文件放到安装目录中。在整个安装过程中,被调用的程序都可以加入安装组,也可以添加临时规则,安装完全后,手动删除添加的规则。

安装规则:

AD规则:

AD并不是使用HIPS安装的障碍,设置可以按照个人喜好,随意一些。阻止关键,其他常用的询问和允许。主要创建新进程询问,因为可以分组或避免误阻止,导致要重试安装。

FD规则:

FD是安装成功和失败的关键点,张弛度很难拿捏。松了吧,感觉不安全,漏很多。严了吧,可能安装失败,不好把握。其实不管是正常的程序组,亦或是安装组,只要把握住关键点,巧打七寸,那么思路就清晰了。

FD主思路就三条规则:

按照优先级:

* 1 (全部允许)

保护保护可执行文件 2 (阻止删除、修改;允许读取、创建)

保护重要文件和目录 3 (阻止修改、删除;允许读取、创建)

(PS:其实这个FD规则已经可以作为任何一款杀软的辅杀FD规则,绝对可以做到安全安静安心!!)

&&保护重要文件和目录包括什么:关键的系统文件、个人重要文件和目录、已安装的安软目录。&&

有了主思路和规则框架,就可以在其基础上进行自己需要的个性化的修改。

比如在基本不安装的目录可以直接阻止创建,可能会安装的目录可以允许或询问创建,*创建可以询问,安装时用来添加临时规则。

其实允许创建没有什么危险性,只是可以少一些垃圾文件而已,并不是说允许创建就不安全了。允许或是询问可以自行思量。

RD规则:

RD作为HIPS的一道防线,必不可少。但是对安装来说大量允许才是最适合的,安装时我们只需要防护关键项目,其他全部允许就行了。

或者把日常阻止的规则,在安装组中询问,其他允许。

例如:

阻止破坏安全模式

阻止添加镜像劫持

阻止修改文件夹隐藏选项

阻止修改重要文件关联

阻止删除安软自动项

询问添加服务

询问添加自启动项

备份系统、备份注册表实在太快速了,不用太担心注册表

猜你喜欢

- 最新发布的文章

域名出售

2025年03月08日

C语言不同进制数据printf表达方式

2022年01月09日

Windows服务器监控工具

2021年08月21日

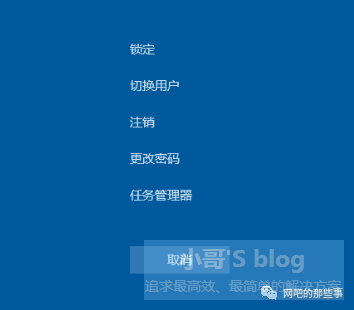

如何屏蔽Ctrl+alt+del快捷键

2021年05月11日

桌面突然多出一个"游戏圈_网络助手"

2021年05月11日

- 最新评论

如果对你有帮助,快赞赏下作者吧。

如果对你有帮助,快赞赏下作者吧。