十年相伴 值得信赖

需要定制开发、购买加速器

另外收损坏的主板、电源、内存等配件

可以联系

QQ1368762345,微信同号

RSS订阅追求最高效、最简单的解决方案

漏洞概要关注数(70) 关注此漏洞

缺陷编号: WooYun-2015-120513

漏洞标题: 金山安全套装(新毒霸"悟空"+ 金山卫士)远程代码执行漏洞

相关厂商: 金山毒霸

漏洞作者: cssembly

提交时间: 2015-06-14 22:05

公开时间: 2015-09-12 23:10

漏洞类型: 远程代码执行

危害等级: 高

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2015-06-14: 细节已通知厂商并且等待厂商处理中

2015-06-14: 厂商已经确认,细节仅向厂商公开

2015-06-17: 细节向第三方安全合作伙伴开放

简要描述:

金山安全套装防护模块存在漏洞,导致所有加载该防护模块(带UI的程序均会加载该模块)并使用特定网络套接字的程序均存在远程代码执行风险

漏洞hash:3d85a8cc6c1a7fea6c1d2e35e6da2e81

版权声明:转载请注明来源 cssembly@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-06-14 23:10

厂商回复:

收到,感谢提交

最新状态:

暂无

转自乌云信息网站

猜你喜欢

- 最新发布的文章

域名出售

2025年03月08日

C语言不同进制数据printf表达方式

2022年01月09日

Windows服务器监控工具

2021年08月21日

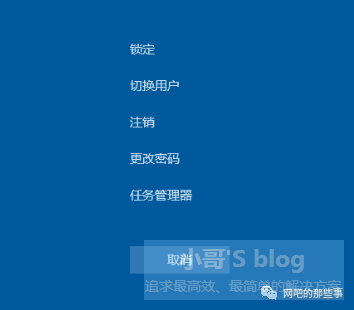

如何屏蔽Ctrl+alt+del快捷键

2021年05月11日

桌面突然多出一个"游戏圈_网络助手"

2021年05月11日

- 最新评论

如果对你有帮助,快赞赏下作者吧。

如果对你有帮助,快赞赏下作者吧。