(1)、已知的劫持类型

《1》、浏览器内核分Trident内核(IE内核)、Gecko内核(Firefox内核)、Webkit内核(Chrome内核)

《2》、劫持的方式常见的分dll注入劫持(针对IE)制作成本简单易操作是目前最为常见的劫持跳转方式、常驻exe劫持(针对市场面上多数浏览器)、驱动级改包劫持(一般这么做是想大小通吃)、网络层劫持(路由层、线路运营商、DNS运营商)

(2)、排查思路

《1》、先确定该劫持现象是否在整个局域网内都存在,例如客户机打开A地址跳转B地址那么可以把A地址复制下来到服务器或者计费机输入看是否会跳转B地址,如果会那么就是网络层劫持(路由层、线路运营商、DNS运营商),排查方法为更换客户机DNS、不接路由直接把外线接入电脑测试

1.1、提醒:如果在服务器测试则应严格要求把A地址全部复制下来,不可以主域名方式对比。例如客户机打开http://www.2345.com/?256 在百度搜索框内输入内容点击百度搜索后出现无限刷新,那么如果做测试则应该把http://www.2345.com/?256 地址所有字符全部复制下来到服务器测试,不能在服务器以打开http://www.2345.com/搜索正常来表示服务器没有劫持,因为每个带后缀ID的页面里面的搜索框内容也是有独立ID的,不是你看上去单纯的百度搜索

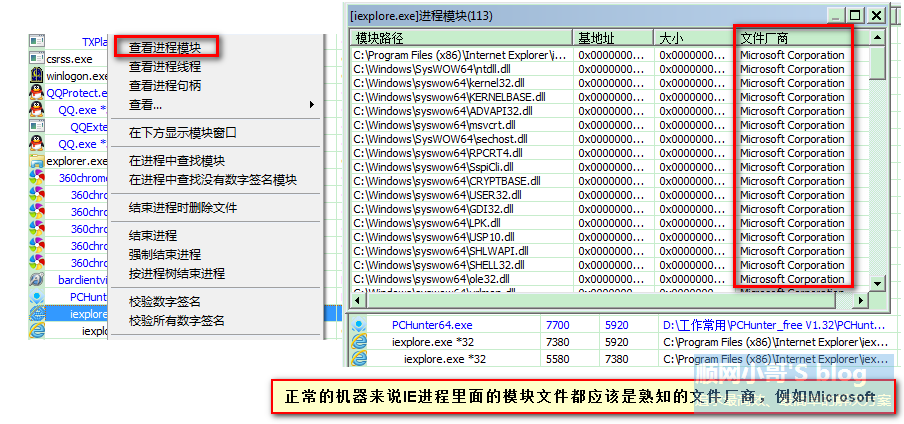

《2》、如果确定了之后只有客户机有劫持的话那么下一步要做的就是在客户机用不通内核浏览器来测试A地址,看是否会跳转到B地址。推荐测试浏览器IE\Chrome\火狐,根据测试结果来猜测出劫持的方法。如果只是简单的IE打开A地址被跳转B地址,其他浏览器没问题那么就是最为常见的Dll注入方式劫持,那么你需要做的就是用360MD、PChunter等能具备查看进程模块的工具来分析IE进程的注入模块。以下图为例通常你可以把文件厂商为空或路径在"C:\Users\Administrator\AppData\Local\Temp" 、"C:\Program Files (x86)\Common Files的dll"等不常规路径中的dll给卸载掉。提醒:正规网络公司出的文件一般默认为英文名字组合,或为缩写。例如GameData.dll,Cpuidsdk.dl

《3》、如果你使用IE\Chrome\火狐都会出现劫持的话,那么就可以断定为驱动层的劫持了。最好的方法是应用不同还原点来测试问题!无论是网维大师、还是易游还是其他的平台都提供了这样的测试方法,因为即使你查清楚了是哪个驱动去完成的劫持你也拿他没有办法,卸载驱动往往会造成机器蓝屏。另外在这里温馨提醒一下,驱动也是得有程序来释放然后再加载的,要是退出某些程序不方便可以参考取消客户机所有的启动项来做测试。

以上乃个人思路分析,不喜勿喷。欢迎交流~

备注:本文由顺网小哥编写,尊重他人劳动成果转载他出请标注原作者声明。

猜你喜欢

- 最新发布的文章

域名出售

2025年03月08日

C语言不同进制数据printf表达方式

2022年01月09日

Windows服务器监控工具

2021年08月21日

如何屏蔽Ctrl+alt+del快捷键

2021年05月11日

桌面突然多出一个"游戏圈_网络助手"

2021年05月11日

- 最新评论

如果对你有帮助,快赞赏下作者吧。

如果对你有帮助,快赞赏下作者吧。